Une vulnérabilité grave dans WhatsApp permet à n'importe qui est capable d'espionner connexion WhatsApp pour décrypter les messages des utilisateurs.

WhatsApp , l'application mobile pour instantanée messagerie plate-forme est devenue l'un des principaux outils de communication d'aujourd'hui et sa popularité le rend attrayant pour les chercheurs et de sécurité pirates .

Cette fois, il est débattu dans la protection des messages échangés par l'application, grâce à une vulnérabilité dans la mise en œuvre crypto ils peuvent être interceptés par un attaquant.

Thijs Alkemade est un étudiant en informatique à l'Université d'Utrecht aux Pays-Bas qui travaille sur le Adium projet open source de messagerie instantanée, au cours de son activité de recherche, il a révélé un grave problème dans le chiffrement utilisé pour sécuriser les messages WhatsApp.

Dans le post intitulé " percer le chiffrement de WhatsApp "Alkemade remarquer que WhatsApp a été en proie à de nombreux problèmes de sécurité récemment, les mots de passe facilement volés, des messages non chiffrés et même un site qui peut changer le statut de personne.

" Vous devez partir du principe que toute personne qui est capable d'écouter sur votre connexion WhatsApp est capable de décrypter vos messages, étant donné assez d'efforts. Vous devriez considérer toutes vos conversations WhatsApp précédents compromis. Rien n'est un utilisateur WhatsApp peut faire à ce sujet, mais attendez-vous à arrêter utiliser jusqu'à ce que les développeurs peuvent mettre à jour. " affirme le chercheur.

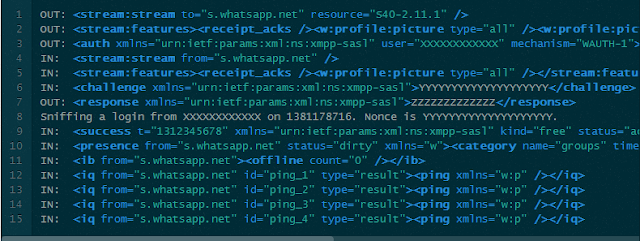

Un attaquant sniffer une conversation WhatsApp est capable de récupérer la plupart des octets envoyés en clair, WhatsApp utilise RC4 logiciel flux chiffrement pour générer un flux d'octets qui sont cryptés avec l'algorithme de chiffrement additif XOR.

Les erreurs sont les suivantes:

- La même clé de cryptage dans les deux sens

- La même clé HMAC dans les deux sens

Ci-dessous l'astuce utilisée par le chercheur pour révéler les messages envoyés avec WhatsApp exploiter première question:

WhatsApp adopte la même clé pour l'entrant et le flux RC4 sortant, " nous savons que cryptogramme octet i sur le flux entrant XOR avec chiffré octet i sur le flux sortant sera égal au XOR octet clair i sur le flux entrant avec l'octet clair i du flux sortant. par XOR ce soit avec des octets en clair, nous pouvons découvrir l'autre octet . "

La technique ne révèle pas directement tous les octets , mais travaille dans de nombreux cas, un autre élément qui avantage l'attaquant est que les messages ont la même structure et sont faciles à prévoir à partir de la portion de texte en clair qui est divulguée.

Le deuxième problème lié à l'identifiant HMAC plus difficiles à exploiter , Alkemade a déclaré WhatsApp utilise également la même clé HMAC dans les deux sens, une autre erreur de mise en œuvre qui met messages à risque, mais il est plus difficile à exploiter.

Le MAC est utilisé pour détecter l'altération de données, mais il ne suffit pas de détecter toutes formes de falsification, l'attaquant pourrait manipuler n'importe quel message.

" TLS compteurs en incluant un numéro de séquence dans le clair de chaque message et en utilisant une clé différente pour le HMAC pour les messages du serveur vers le client et pour les messages du client vers le serveur. WhatsApp ne pas utiliser un tel compteur de séquence et il réutilise la clé utilisée pour RC4 pour le HMAC. "

Alkemade est très critique à l'équipe de développement de la plate-forme populaire:

" Il ya beaucoup de pièges lors de l'élaboration d'un protocole de chiffrement en continu. Considérant qu'ils ne savent pas comment utiliser correctement un XOR, peut-être que les développeurs WhatsApp devraient arrêter d'essayer de faire eux-mêmes et d'accepter la solution qui a été révisé, actualisé et corrigé pour plus de 15 ans, comme TLS, "at-il dit.

Je suis d'accord avec la pensée du chercheur, la sécurité pour les applications comme WhatsApp est crucial compte tenu de son niveau de pénétration, il est vrai que l'intérêt de la communauté scientifique et la cybercriminalité va sûrement amener à découvrir de nouvelles vulnérabilités auxquelles WhatsApp devez fournir une solution rapide.

Alkemade a confirmé qu'il n'y a pas d'assainissement pour la faille en ce moment, c'est pourquoi il suggère de cesser d'utiliser WhatsApp jusqu'à ce que les développeurs de produire un patch.

Méfiez-vous ... C'est un risque très grave de votre vie privée!

0 commentaires:

Enregistrer un commentaire